Arbeitsberichte mit VS Code on Kali

Kali settings prüfen

# IP prüfen

ip a show

# oder

ip addr show eth0 # oder das Interface, das Bridged hat

# Ping vom Host zur VM (auf Host ausführen)

ping <VM-IP>

VS Code download

Variante 1:

# Update

sudo apt update && sudo apt upgrade -y

# 1) .deb downloaden und installieren (zu 99% zuverlässig)

wget -qO /tmp/vscode.deb "https://update.code.visualstudio.com/latest/linux-deb-x64/stable"

sudo apt install -y /tmp/vscode.deb

# 2) optional: VS Code starten

code &

Variante 2:

# Update

sudo apt update

# VS Code benötigte Datein

$ sudo apt install software-properties-common apt-transport-https

# Installation repo, Microsoft gpg key aktivierung

$ wget -qO- https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor > packages.microsoft.gpg

$ sudo install -o root -g root -m 644 packages.microsoft.gpg /etc/apt/trusted.gpg.d/

$ sudo sh -c 'echo "deb [arch=amd64 signed-by=/etc/apt/trusted.gpg.d/packages.microsoft.gpg] https://packages.microsoft.com/repos/vscode/ stable main" > /etc/apt/sources.list.d/vscode.list'

# Finale Installation

$ sudo apt update

$ sudo apt install code

Variante 3:

Step-1: https://code.visualstudio.com/download

Step-2: Choose a .deb package because kali is debian.

Step-3: Once its downloaded, open that path in terminal and run the following command.

sudo apt install ./code_1.87.0-1709078641_amd64.deb

OR

sudo dpkg -i ./code_1.87.0-1709078641_amd64.deb

GIT repo clone

# In das jeweilige Verzeichnis wechseln

cd abc

# Git user setzen

git config --global user.name "Dein Name"

git config --global user.email "dein@ema.il"

# Klone das Repo (ersetze URL)

git clone https://github.com/USERNAME/REPO.git

cd REPO

# Öffne VS Code

code .

# oder direkt: eine Markdown-Datei editieren (falls du's per CLI willst)

nano README.md # oder docs/whatever.md

# mach deine Änderung speichern (z.B. eine Zeile: "Änderung von Kali VM am <Datum>")

# Git-Workflow

git status

git add README.md

git commit -m "Kleine Markdown-Änderung: Update von Kali VM am $(date +%F)"

git push origin main # oder 'master' falls branch so heißt

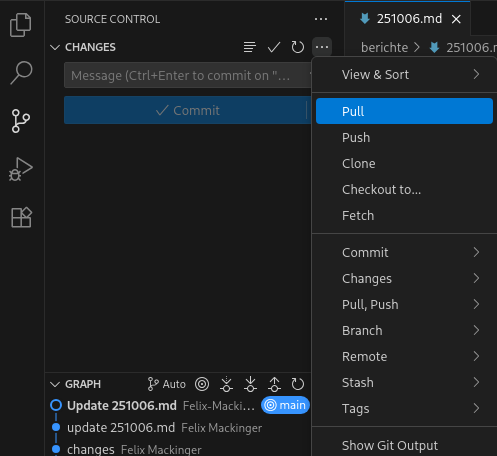

GIT Repo öffnen

$ git config --global user.name "Felix Mackinger"

$ git config --global user.email "felix.mackinger@htl-braunau.at"

$ code .

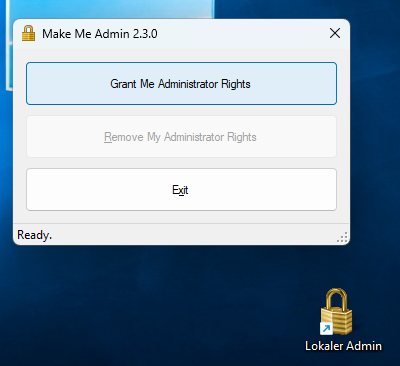

VS Code settings

- Activate Autosave –> in File

- Sorce Control –> 3tes Icon links

- Auswahl (Commit, Commit & Push, etc) use Commit or Commit & Push, always type in a Message or an error occur.

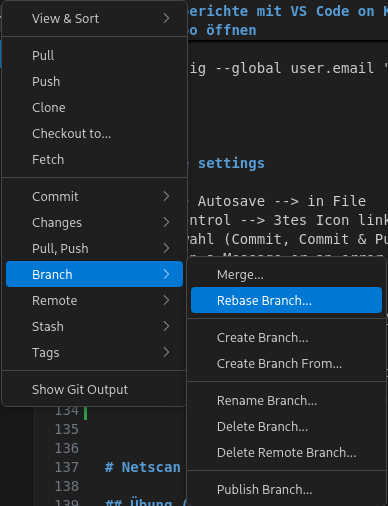

!! Falls ein Fehler passiert beim publizieren vom Commit. Dann einfach den Branch rebasen. !!

Netscan

Übung (ping)

Als host discovery (host scanning) versteht man den Vorgang um unbekannte Geräte in einem Netzwerk zu finden, bzw. festzustellen ob bekannte Geräte im Netzwerk erreichbar sind.

Das einfachste Werkzeug dafür ist ping.

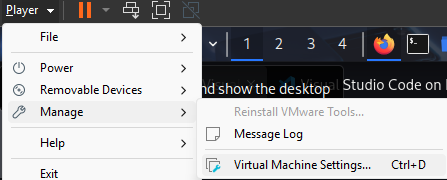

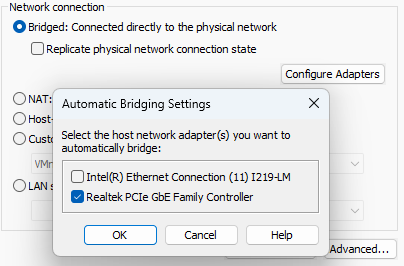

Verwende Kali und Metasploitable im Bridged Mode (Bridge ins Labor-Netzwerk) Experimentiere mit ping im Labor-Netzwerk (Metasploitable, Default Gateway, …) Recherchiere zu den Optionen von ping, erstelle ein kleines Cheat Sheet Welchen Netzwerkdienst verwendet der ping Dienst? Recherchiere wie Firewalls häufig mit ping umgehen.

IPv4 Addresse und Route

$ ip -4 addr show

$ ip -4 route show

┌──(kali㉿kali)-[~]

└─$ ip -4 addr show

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000

inet 192.168.12.51/24 brd 192.168.12.255 scope global dynamic noprefixroute eth0

valid_lft 169301sec preferred_lft 169301sec

┌──(kali㉿kali)-[~]

└─$ ip -4 route show

default via 192.168.12.254 dev eth0 proto dhcp src 192.168.12.51 metric 100

192.168.12.0/24 dev eth0 proto kernel scope link src 192.168.12.51 metric 100

Übung (ping script)

Schreibe ein shell Skript das automatisiert (Schleife) alle Hosts im subnet anpingt. Die Ausgabe soll so sein, dass man daraus die aktiven Hosts erkennen kann (für nicht aktive Hosts soll keine Ausgabe sein).

Info (nmap)

Nmap: the Network Mapper - Free Security Scanner

Dieses Tool dient dazu aktive Hosts in Netzwerken zu ermitteln (Host Discovery) und diese weiters auf angebotene Dienste zu durchforsten (Port Scan). nmap erzeugt dafür eine große Menge an Netzwerk Paketen und wertet die Rückantworten aus.

Nmap (“Network Mapper”) is an open source tool for network exploration and security auditing. It was designed to rapidly scan large networks, although it works fine against single hosts.

One of Nmap’s most exciting new features is the Nmap Scripting Engine, which extends Nmap’s functionality using the simple and efficient Lua programming language. … you can also write your own

Wird gerne in Filmen verwendet wenn es um Hacking geht (Nmap In The Movies)

Übung (host discovery)

nmap ist ein Tool zum network scanning. In einer ersten Phase (host discovery, ping scan oder ping sweep) ermittelt nmap alle aktiven Hosts.

Aufgaben:

Recherchiere zur grundlegenden Anwendung von nmap für einen sogenannten ping scan (host discovery). Ermittle alle aktiven Hosts im Subnetz des Labor-Netzwerks mit nmap. Hinweise:

nmap benötigt als Argument den IP Adressbereich des Subnet in Präfix Notation (z.B.: 192.168.178.0/24) Mit der Option -sn führt nmap nur den ping scan durch (ansonsten wird automtisch auch die nächste, länger dauernde, Phase des scans ausgeführt – siehe folgende Übung)